https://www.kisa.or.kr/public/laws/laws3.jsp

기술안내서 가이드 < 관련법령·기술안내서 < 자료실 : 한국인터넷진흥원

기술안내서 가이드 한국인터넷진흥원 기술안내서 가이드 입니다. 게시판 목록 보기 기술안내서 가이드 표 대분류 소분류 기술안내서 가이드 대상 수준 인터넷 진흥 및 이용 활성화 인터넷 진흥

www.kisa.or.kr

구현 단계 시큐어코딩 가이드 - 입력 데이터 검증 및 표현 - 크로스사이트 스크립트

가. 개요

- 웹 페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도할 수 있다.

- 예를 들어, 검증되지 않은 외부 입력이 동적 웹페이지 생성에 사용될 경우, 전송된 동적 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행되어 정보유출 등의 공격을 유발할 수 있다.

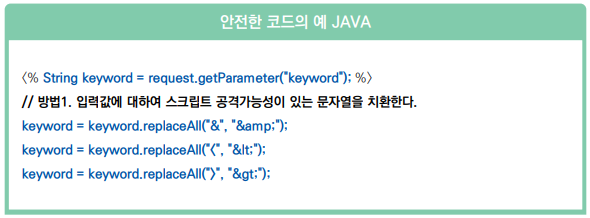

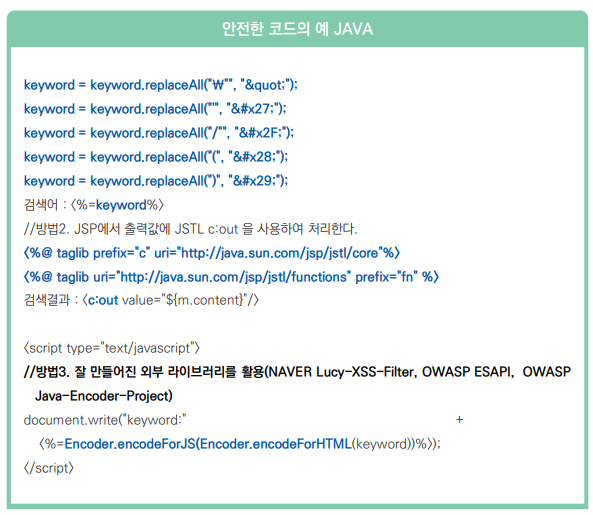

나. 보안대책

- 외부 입력값 또는 출력값에 스크립트가 삽입되지 못하도록 문자열 치환 함수를 사용하여 & < > " ' / ( )등을 & < > " ' / ( )로 치환하거나, JSTL 또는 잘 알려진 크로스 사이트 스크립트 방지 라이브러리를 활용한다.

- HTML 태그를 허용하는 게시판에서는 허용되는 HTML 태그들을 화이트리스트로 만들어 해당 태그만 지원하도록 한다.

다. 코드예제

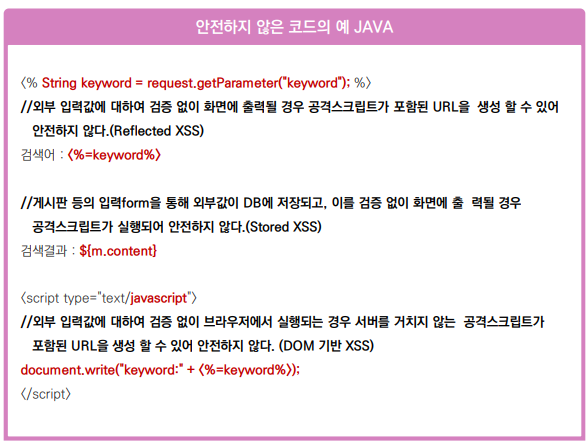

크로스 사이트 스크립트(XSS)는 크게 3가지 공격 방법이 존재한다.

- Reflected XSS 공격은 검색 결과, 에러 메시지 등을 통해 서버가 외부에서 입력받은 악성 스크립트가 포함된 URL 파라미터 값을 사용자 브라우저에서 응답할 때 발생한다. 공격 스크립트가 삽입된 URL을 사용자가 쉽게 확인할 수 없도록 변형하여, 이메일, 메신저, 파일 등을 통해 실행을 유도하는 공격이다.

- Stored XSS 공격은 웹 사이트의 게시판, 코멘트 필드, 사용자 프로필 등의 입력 form을 통해 악성 스크립트를 삽입하여 DB에 저장되면, 사용자가 사이트를 방문하여 저장되어 있는 페이지에 정보를 요청할 때, 서버는 악성 스크립트를 사용자에게 전달하여 사용자 브라우저에서 스크립트가 실행되면서 공격한다.

- DOM기반 XSS 공격은 외부에서 입력받은 악성 스크립트가 포한된 URL 파라미터 값이 서버를 거치지 않고, DOM 생성의 일부로 실행되면서 공격한다. Reflected XSS 및 Stored XSS 공격은 서버 애플리케이션 취약점으로 인해, 응답 페이지에 악성 스크립트가 포함되어 브라우저로 전달되면서 공격하는 것인 반면, DOM기반 XSS는 서버와 관계없이 발생하는 것이 차이점이다

JAVA

외부 입력값 파라미터나 게시판 등의 form에 의해 서버의 처리 결과를 사용자 화면에 출력하는 경우, 입력값에 대해서 문자열 치환 함수를 이용하여 스크립트 문자열을 제거하거나, JSTL을 이용하여 출력하거나, 잘 만들어진 외부 XSS 방지 라이브러리를 활용하는 것이 안전하다.

크로스 사이트 스크립트의 경우 동작 상황에 따라 동일한 조치방법을 사용하면, 크로스사이트 스크립트 방지는 되더라도 원하는 동작이 정상적으로 되지 않을 수 있기 때문에, 잘 만들어진 외부 XSS방지 라이브러리를 이용하여 각 동작 상황에 따라 적절하게 사용하는 것을 권장한다.

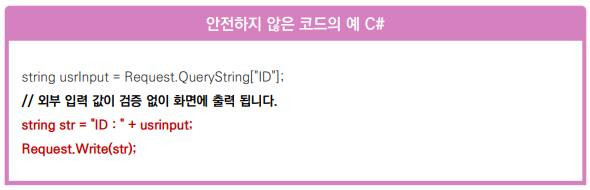

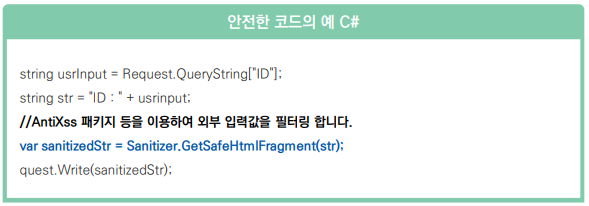

C#

다음 C# 코드는 외부 입력값을 출력에 바로 사용하고 있다. 이는 XSS 공격을 유발할 수 있다.

AntiXss 패키지 등을 사용하여 XSS 공격을 예방할 수 있다.

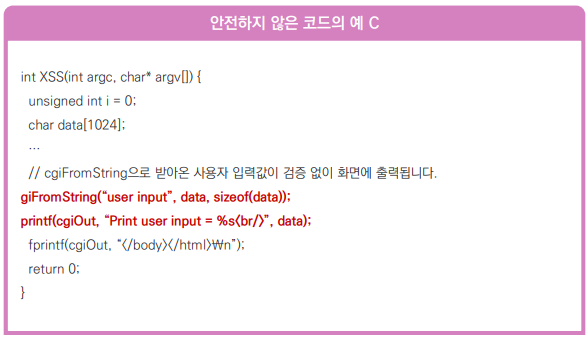

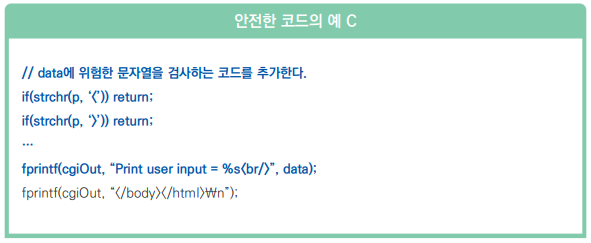

C

아래 C 코드 예제는 외부 입력값으로 사용자로부터 받은 입력값을 검증 없이 바로 cgi에 출력하는 화면이다.

cgi에 출력하기 전에 사용자 입력값을 검증하여야 한다.

참고자료

- CWE-79 Improper Neutralization of Input During Web Page Generation ('Cross-site Scripting'), MITRE,

http://cwe.mitre.org/data/definitions/79.html - Properly encode or escape output, CERT,

http://www.securecoding.cert.org/confluence/display/java/IDS51-J.+Properly+encode+or+escape+output - XSS (Cross Site Scripting) Prevention Cheat Sheet, OWASP,

http://www.owasp.org/index.php/XSS_(Cross_Site_Scripting)_Prevention_Cheat_Sheet - DOM based XSS Prevention Cheat Sheet, OWASP,

https://www.owasp.org/index.php/DOM_based_XSS_Prevention_Cheat_Sheet - Understanding Malicious Content Mitigation for Web Developers"

http://www.cert.org/tech_tips/malicious_code_mitigation.html

'공부 > KISA' 카테고리의 다른 글

| 위험한 형식 파일 업로드 - KISA 소프트웨어 개발 보안 가이드 (0) | 2020.07.19 |

|---|---|

| 운영체제 명령어 삽입 - KISA 소프트웨어 개발 보안 가이드 (0) | 2020.07.18 |

| 경로 조작 및 자원 삽입 - KISA 소프트웨어 개발 보안 가이드 (0) | 2020.07.18 |

| SQL 삽입 - KISA 소프트웨어 개발 보안 가이드 (0) | 2020.07.17 |

| 세션통제 - KISA 소프트웨어 개발 보안 가이드 (0) | 2020.07.17 |

댓글